情報システム部でAWS周りの運用保守をしている「ねぎ」です、こんにちは!

6月29日(木)にAWSさん主催のre:Inforce reCapイベントに参加しました。

本ブログ記事では、reCapイベントで得た内容について紹介していこうと思います。

- まえがき

- セキュリティを組織に浸透させるためには

- サービスアップデート(一部気になったもの)

- LT

- あとがき

- 一緒に働く仲間を募集しています

まえがき

re:Inforceとは?

2023年6月13日~14日の2日間 カリフォルニア州アナハイムで開催されたAWS主催のセキュリティに特化したイベントです。

AWSを利用している全ての方がセキュリティを気にされているのではないでしょうか?

弊社もセキュリティに関しては注目しており、AWSさん主催のイベントにも参加して学んでいます。

そんなセキュリティに関する大きなイベントであるre:InforceのreCapに参加して、タメになった内容をこの後紹介していきたいと思います。

イベント当日の流れとして、「AWS様からのセキュリティに関連したお話」、「サービスアップデート」、「LT」といった流れでした。

当日の流れに沿って、この後紹介していきます。

セキュリティを組織に浸透させるためには

セキュリティを組織に浸透させるのは大変、といった話が冒頭ありました(笑)

まず、セキュリティとコストは常に課題になるものである。

セキュリティを強化しようとすればコストがかかり、サービスや製品開発のスピードも落としてしまうかもしれない、といった考えがネックになり、どうしても後回しにされがちになってしまうといった紹介でした。

そんな状況の中で、どうやって浸透させるか?ですが、社内・外のプログラムでセキュリティ担当者を育成し、セキュリティのカルチャーを醸成していくといったものでした。

特に「セキュリティ」に関しても各開発チーム内で担当者を入れてく、という話があったので、この点はまだまだ実践に至ってないなと聞いていて感じました。

サービスアップデート(一部気になったもの)

各種AWSサービスのアップデートです。

いつも色んな機能がアップデートされるので、お話を聞いた中で特に気になったものだけをピックアップしています。

Amazon EC2 Instance Connect Endpoint

アップデート概要:パブリックIP不要でSSH / RDP可能

おー、ついに来たか、という感じでした。

EC2に踏み台サーバー経由で活用しているような場合は、こちらのエンドポイントを作成すれば、踏み台サーバー不要で直接EC2へ接続出来るため、良いアップデートだったのではないでしょうか?

もっと早く欲しかったな、という感想と共にECSとかSSMを利用しないポートフォワーディングの踏み台とか、そこまでアップデートされると弊社でも利用が進むなと思いました。

Amazon Inspector Code Scans for AWS Lambda

アップデート概要:インジェクション脆弱性、データ漏洩、暗号化の欠如などを検出可能

Inspectorどんどん範囲広がるなー。EC2、ECS、そしてlambda。

残念ながら弊社では現状はそこまでInspectorを活用してないですが、AWSのサービスを活用することを優先する方針の場合は、こちらの機能が一般利用可能になったのは良いアップデートだったのではないでしょうか。

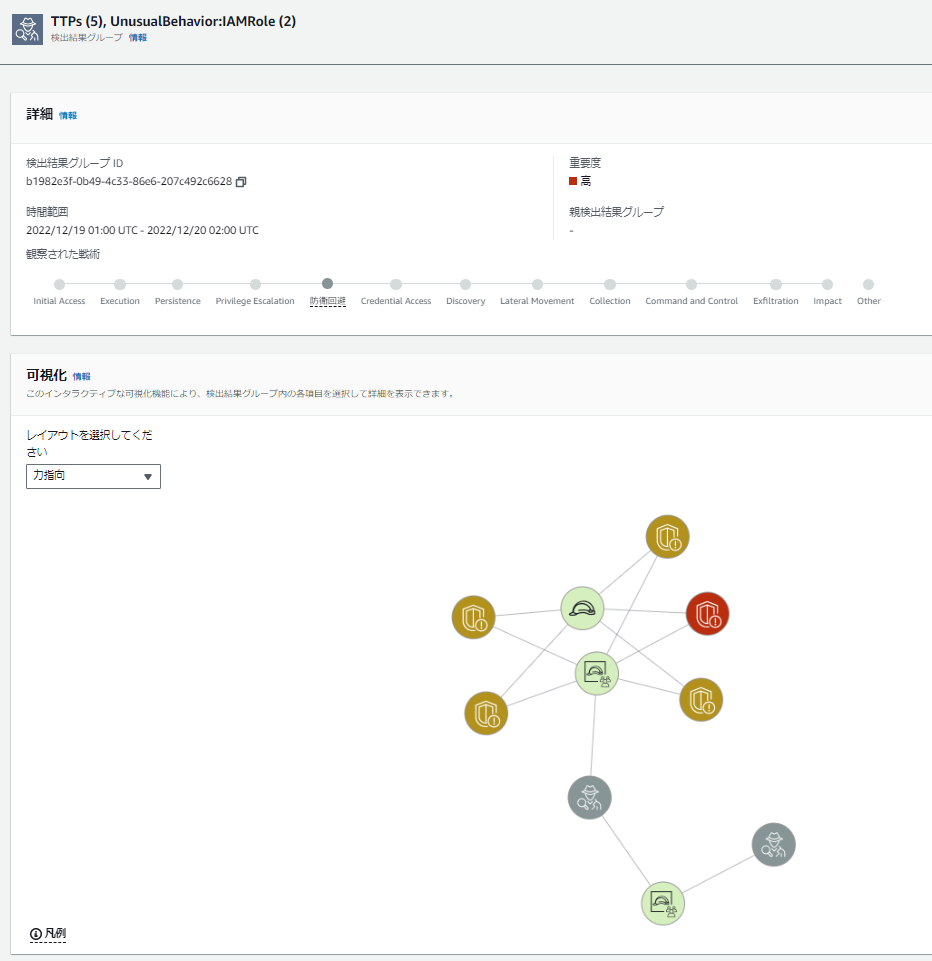

Findings Groups for Amazon Detective

アップデート概要:InspectorのNW到達可能性、ソフトウェアの脆弱性検出結果を含むように検出結果グループ機能を拡張

Detectiveは関連性のあるリソースをビジュアライズしてくれるため、何か起きた時に調査がしやすく、とても便利だと思って重宝しています。

上記の画像ではGuardDuty検知時に関連していたリソースがグルーピングされています。

表示されているアイコンを押すと、どのリソースが該当していたのか詳細を追っていくことが可能になります。

Detectiveの検出結果グループ機能がリリースされる前に、同じようなビジュアライズをしてくれるSaaSサービスを見つけて導入しようと検討していましたが、似たような機能をリリースしてくれたので、Detectiveを活用する方針にしました。

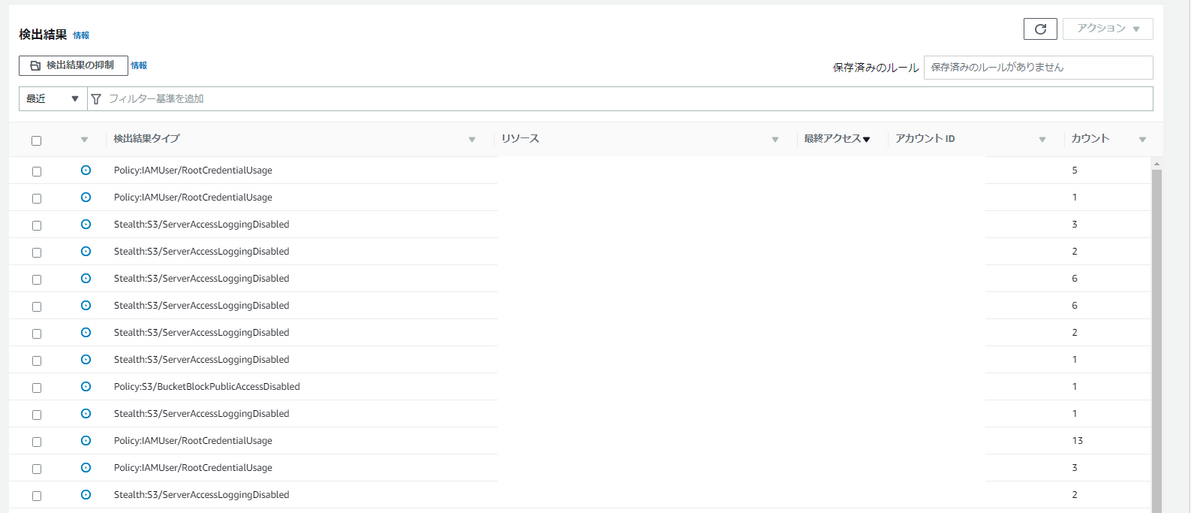

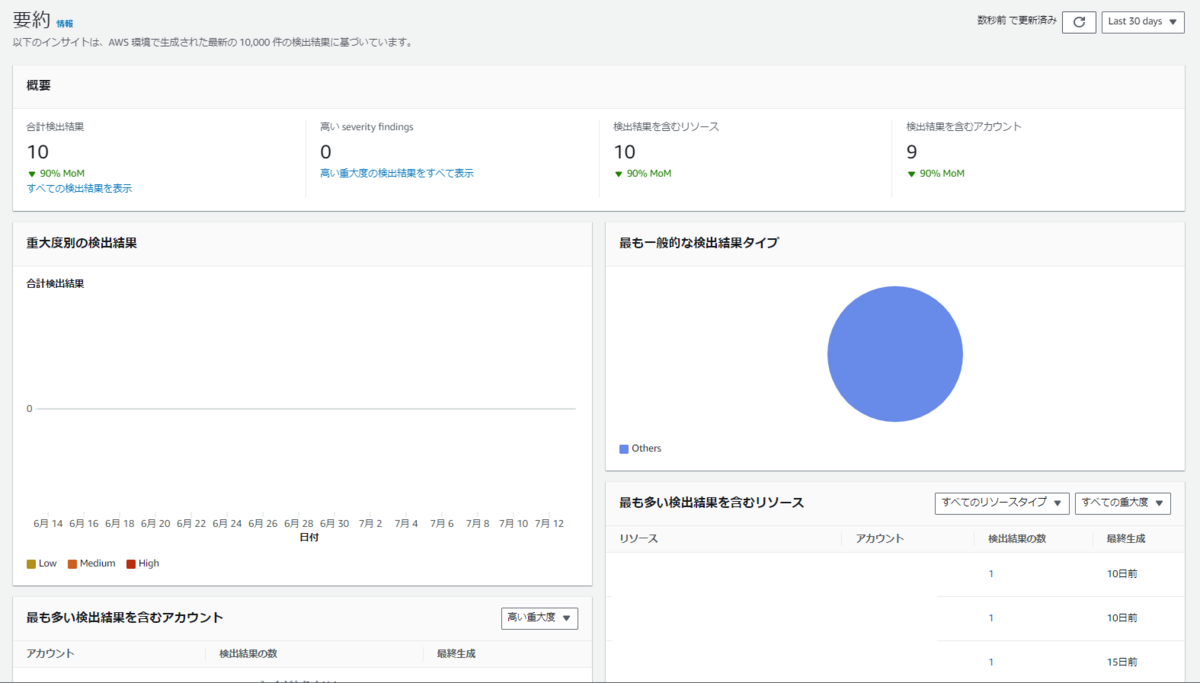

Guard Duty Findings Summary View

アップデート概要:検出結果をダッシュボード化、最も優先度が高く、影響を受けたと思われるアカウントの調査をサポート

Guard Duty見やすくなりましたよね。

今までは以下のように検知された一覧しか表示されませんでしたが(一部マスキングしています)

Summary Viewを表示すると、重要度の高い検出結果や、検出が多いリソースなどが表示され、非常に見やすくなりました。(一部マスキングしています)

直近30日は弊社の環境で重要度の高い検出結果が無くて安心しました(笑)

こちらもどんどん検出してくれる関連サービスが増えるので、重宝しています。

マルチアカウント環境への適用も簡単で、弊社では新規AWSアカウント発行時にデフォルト有効化されるよう設定済みです。

AWS Elastic Disaster RecoveryがVPC configurations recover機能を追加

アップデート概要:DR元にNW環境の変化があっても、DR先に同じ設定が可能

こちらはまだ利用したことなかったのですが、今後活用してみたいと思ったアップデートでした。

災害対策する上で、VPCの設定をDR先と同じ設定してくれるということなので、異なるリージョンを災害対策リージョンとして活用しやすくなったのかなと思っています。

LT

何人かre:Inforceに参加された他社の担当者がLTに登壇をされていました。

その中でもこれは活用できそうだなと思ったのが、「Temporary Elevated Access Management」です。

弊社では、各チームから私が所属しているインフラチームに対し、日常的にこの「ユーザ」に、この「権限」を付与して欲しいと依頼が来ます。

これはAWSをマルチアカウント環境で運用しているどの企業でも発生しているのではないかと思います。

この運用に対して承認ワークフローで一時的なアクセス権付与を実装出来るようになるのが、「Temporary Elevated Access Management」通称「TEAM」です。

権限付与に関する1件1件の対応工数は微々たるものですが、AWSアカウント数が増えるにつれて権限付与の依頼数も増える傾向にあるので、無視できないくらいの工数が積みあがっている状況です。

そのためこのような仕組みを導入してみようという気持ちが強くなってきたところ、良いLTを聞くことが出来ました。

この機能をカスタマイズして、一時的な権限付与ではなく、恒久的な権限付与を承認ワークフロー化できるように今後社内で実現しようと思います。

あとがき

いかがでしたでしょうか。

re:Inforceは海外のイベントのため、気軽に参加は難しいと思いますが、後日こうしたイベントを開催してくれるのはとてもありがたいです。

セキュリティに関連したサービスアップデートの知識を得ることが出来たので、インプットで終わらずしっかりとアウトプットしていきたいと思います。